Realmente chama a atenção a quantidade de pessoas que utilizam o computador e que não tem noção alguma sobre como utilizar esta ferramenta de forma segura. É mais comum vermos usuários "domésticos" com nenhuma ou pouca noção sobre segurança, mas não é tão incomum vermos pessoas que utilizam essa ferramenta diariamente para exercer sua atividade profissional que também desconhecem por completo o risco que correm ao acessar a Internet. Numa comparação grosseira, diria que é como instalar um chuveiro sem entender o mínimo sobre eletricidade.

Aqui seguem alguns motivos para se preocupar com segurança, que serão gradualmente explorados nesse blog:

- Malwares (vírus, spyware, rootkits, phishing scams...);

- Ataques e invasões de computadores;

- Engenharia social;

- Vulnerabilidades em geral de softwares básicos e aplicativos;

- Wardriving / Warchalking / Warphoning;

- Perda de dados;

- Uso de senhas fracas;

- Segurança de redes;

- Downtime de servidores;

- Rotinas fracas de backup;

Ok, talvez assim em linhas gerais você ainda não tenha visto um motivo tão crítico que o leve a ter uma preocupação maior não é? Vamos tentar de outra maneira:

Computador sem proteção é infectado por vírus em oito segundos após ficar online

fonte - WNEWS: http://wnews.uol.com.br/site/noticias/materia.php?id_secao=4&id_conteudo=7293

Falha de segurança do iPhone compromete proteção de senha

fonte - INFO Corporate: http://info.abril.com.br/corporate/gartner/falha-de-seguranca-do-iphone-compromete-protecao-de-senha.shtml

Celular de Obama foi invadido na operadora

fonte - INFO Corporate: http://info.abril.com.br/corporate/noticias/112008/21112008-2.shtml

Após Worm, exército americano bane o uso de dispositivos USB

fonte - The Register: http://www.theregister.co.uk/2008/11/20/us_army_usb_ban/

Crimes cibernéticos geram 17 mil sentenças judiciais

fonte - Superior Tribunal de Justiça: http://www.stj.gov.br/portal_stj/publicacao/engine.wsp?tmp.area=398&tmp.texto=90108

Polícia prende pirata virtual de SP por desviar mais de 2mi de banco

fonte - Folha Online: http://www1.folha.uol.com.br/folha/informatica/ult124u471176.shtml

Crackers lucram U$276 milhões com venda de informações confidenciais

fonte - IDG Now: http://idgnow.uol.com.br/seguranca/2008/11/24/hackers-lucram-us-276-milhoes-com-venda-de-informacoes-confidenciais/

Novo ataque usa nome do Orkut para roubar dados dos internautas

fonte - IDG Now: http://idgnow.uol.com.br/seguranca/2008/11/13/novo-ataque-usa-nome-do-orkut-para-roubar-dados-de-internautas/

Volume de ataques de Negação de Serviço dobrou em 2008

fonte - IDG Now: http://idgnow.uol.com.br/seguranca/2008/11/13/volume-de-ataques-de-negacao-de-servico-dobrou-em-2008-diz-pesquisa/

Google corrige bug no Chrome que permitia roubo de arquivos

fonte - IDG Now: http://idgnow.uol.com.br/seguranca/2008/11/17/google-corrige-bug-no-chrome-que-permitia-o-roubo-de-arquivos/

Ataque em massa pela web atinge 10 mil servidores na Europa e EUA

fonte - IDG Now: http://idgnow.uol.com.br/seguranca/2008/11/10/ataque-em-massa-pela-web-atinge-10-mil-servidores-na-europa-e-eua/

Passaportes eletrônicos são vulneráveis a espionagem e cópia

fonte - IDG Now: http://idgnow.uol.com.br/seguranca/2008/10/24/passaportes-eletronicos-sao-vulneraveis-a-espionagem-e-copia/

Polícia fecha forum na Internet usado para fraudar cartões

fonte - G1: http://g1.globo.com/Noticias/Tecnologia/0,,MUL802473-6174,00.html

Microsoft corrige 19 falhas consideradas críticas em seus produtos

fonte - IDG Now: http://idgnow.uol.com.br/seguranca/2008/08/12/microsoft-corrige-19-falhas-consideradas-criticas-em-seus-produtos/

Crackers invadem a conta pessoal do presidente da França

fonte - IDG Now: http://idgnow.uol.com.br/seguranca/2008/10/20/crackers-invadem-a-conta-bancaria-pessoal-do-presidente-da-franca/

Pastor infecta rede da Paróquia ao ver Pornôs no PC

fonte - Terra Tecnologia: http://tecnologia.terra.com.br/interna/0,,OI3273157-EI4805,00-Pastor+infecta+rede+da+paroquia+ao+ver+pornos+no+PC.html

Novo recurso permite quebrar redes sem fio até 100 vezes mais rápido

fonte - The Register: http://www.theregister.co.uk/2008/10/10/graphics_card_wireless_hacking/

Páginas falsas do Youtube espalham vírus

fonte - Olha Digital: http://olhardigital.uol.com.br/digital_news/noticia.php?id_conteudo=6534

Ex-funcionário é condenado or abrir rede da empresa a spammers

fonte - IDG Now: http://idgnow.uol.com.br/seguranca/2008/11/04/ex-funcionario-e-condenado-por-abrir-rede-de-empesa-para-spammers/

Polícia britânica detém jovem por roubar sinal wifi do vizinho

fonte - G1: http://g1.globo.com/Noticias/Tecnologia/0,,MUL843277-6174,00-POLICIA+BRITANICA+DETEM+JOVEM+POR+ROUBAR+SINAL+WIFI+DO+VIZINHO.html

Malware usa serviços do Google para infectar usuários do Facebook

fonte - IDG Now: http://idgnow.uol.com.br/seguranca/2008/10/30/malware-usa-servicos-do-google-para-infectar-usuarios-do-facebook/

Convencido?

terça-feira, 25 de novembro de 2008

segunda-feira, 24 de novembro de 2008

Sobre Segurança: Elementos da segurança

A segurança é um aspecto inerente a todos os ambientes computacionais, em maior ou menor nível, mas sempre presente e sempre importante. Controlar o nível de acesso aos recursos é necessário para manter o ambiente saudável e evitar surpresas desagradáveis.

Geralmente quando se fala em invasão de computadores, logo se pensa num jovem de vinte e poucos anos, de vida social inexistente, cheio de espinhas, usando óculos garrafais, trancado num quarto escuro, invadindo sites bancários enquanto toma outra coca-cola (mais um dos desserviços prestados pela mídia). Mas a realidade é que a grande maioria dos ataques aos computadores de uma empresa, vêm de dentro, ou seja, de funcionários insatisfeitos ou ex-funcionários que já possuem um certo nível de acesso aos sistemas e consequentemente têm a possibilidade de realizar um ataque com maior facilidade. Portanto no que tange segurança de sistemas, as empresas devem se preocupar tanto com ataques externos quanto com ataques internos, pois o risco vem de ambos os lados.

A segurança é caraterizada por 3 atributos fundamentais que dão sustentação a um ambiente controlado e seguro. Qualquer um desses três atributos que venha a falhar, colocará em risco todo o ambiente. A fórmula é bem simples:

Ambiente seguro = Políticas de Segurança + Ferramentas de Segurança + Reeducação do Usuário

Políticas de segurança: Uma política de segurança pode ser definida como o conjunto de regras sob os quais se baseam os acessos aos recursos de TI da empresa, ou seja, é o documento que vai dizer ao usuário o que ele pode e o que ele não pode fazer. Logo, é importante que um novo usuário ao ser contratado pela empresa, tenha acesso a essa política para que esteja ciente de suas liberdades e limitações ao utilizar os recursos de TI da empresa. Uma política de segurança engloba diversos aspectos da TI, que vão da política de privacidade dos e-mails corporativos, passando pela caracterização do tipo de tráfego permitido (http, ftp, ssh, etc), políticas de autenticação dos sistemas, privilégios de acesso concedidos aos usuários, até a definição dos mecanismos de segurança que vão fornecer proteção e permitir análise e auditoria das informações coletadas. As políticas geralmente estão definidas pelos 4Ps:

Promíscua: Tudo é liberado;

Permissiva: Tudo o que não é explicitamente proibido é liberado;

Prudente: Tudo o que não é explicitamente liberado, é proibido;

Paranóica: Tudo é proibido;

As empresas geralmente optam por políticas prudentes, ou seja, o que não for explicitamente permitido, é proibido. Minha opinião pessoal é que essa é sim, a melhor política a ser considerada na grande maioria dos casos. Proibe-se todas as funções e libera-se exatamente as funções necessárias para que o usuário possa realizar seu trabalho eficientemente e com segurança.

Ferramentas de segurança: As ferramentas de segurança são os dispositivos responsáveis por colocar em prática as diretrizes definidas pela política. Mecanismos como firewalls, proy servers, VPNs, criptografia de dados e de comunicação, suítes de segurança (antivírus, antispyware, antirootkit,etc...), IDS (Intrusion Detection Systems ou Sistemas de Detecção de Intrusão), entre outras, permitem que as regras definidas pela política sejam aplicadas e devidamente auditadas quando necessário. Mas é preciso notar que a implementação dessas ferramentas depende muito das regras as quais se quer aplicar. Portanto o uso de ferramentas de segurança, na falta de uma política de segurança que diga o que pode e o que não pode ser feito no ambiente computacional da empresa até pode fornecer certo nível de proteção, mas a política é quem realmente dará sentido ao uso dessas ferramentas. Caso contrário sempre que acontecer um incidente relativo a segurança, abre-se margem para argumentar que "Fulano disse que podia" ou "Ciclano liberou meu acesso a todos os sites da Internet porque preciso acessar e-mails".

Reeducação do usuário: eis o ponto mais importante, e que costuma ser o apoio de sustentação mais fraco desse tripé - o usuário. De nada adianta uma empresa investir tempo e recursos na implantação de uma política de segurança e na aquisição de ferramentas, se o usuário receber um e-mail ao qual ele não estava esperando intitulado "Veja minhas fotos nuas" e abrir o documento anexado a este e-mail. Toda a estratégia de segurança vai por água abaixo. O usuário precisa ser treinado e reeducado para executar suas tarefas com segurança, e eis o objetivo maior desse blog: REEDUCAÇÃO. O usuário de informática precisa conhecer a ferramenta que está utilizando, precisa saber dos recursos disposníveis para utilizar essas ferramentas com segurança, precisa conhecer e respeitar a política de segurança do ambiente corporativo ao qual ele está inserido, para poder evitar dores de cabeça futuras.

Sem esses três pontos chaves, a tentativa de proteger um ambiente corporativo de ataques, pragas virtuais, perda de dados, downtime, entre outras anomalias, pode estar seriamente fadada ao fracasso.

Geralmente quando se fala em invasão de computadores, logo se pensa num jovem de vinte e poucos anos, de vida social inexistente, cheio de espinhas, usando óculos garrafais, trancado num quarto escuro, invadindo sites bancários enquanto toma outra coca-cola (mais um dos desserviços prestados pela mídia). Mas a realidade é que a grande maioria dos ataques aos computadores de uma empresa, vêm de dentro, ou seja, de funcionários insatisfeitos ou ex-funcionários que já possuem um certo nível de acesso aos sistemas e consequentemente têm a possibilidade de realizar um ataque com maior facilidade. Portanto no que tange segurança de sistemas, as empresas devem se preocupar tanto com ataques externos quanto com ataques internos, pois o risco vem de ambos os lados.

A segurança é caraterizada por 3 atributos fundamentais que dão sustentação a um ambiente controlado e seguro. Qualquer um desses três atributos que venha a falhar, colocará em risco todo o ambiente. A fórmula é bem simples:

Ambiente seguro = Políticas de Segurança + Ferramentas de Segurança + Reeducação do Usuário

Políticas de segurança: Uma política de segurança pode ser definida como o conjunto de regras sob os quais se baseam os acessos aos recursos de TI da empresa, ou seja, é o documento que vai dizer ao usuário o que ele pode e o que ele não pode fazer. Logo, é importante que um novo usuário ao ser contratado pela empresa, tenha acesso a essa política para que esteja ciente de suas liberdades e limitações ao utilizar os recursos de TI da empresa. Uma política de segurança engloba diversos aspectos da TI, que vão da política de privacidade dos e-mails corporativos, passando pela caracterização do tipo de tráfego permitido (http, ftp, ssh, etc), políticas de autenticação dos sistemas, privilégios de acesso concedidos aos usuários, até a definição dos mecanismos de segurança que vão fornecer proteção e permitir análise e auditoria das informações coletadas. As políticas geralmente estão definidas pelos 4Ps:

Promíscua: Tudo é liberado;

Permissiva: Tudo o que não é explicitamente proibido é liberado;

Prudente: Tudo o que não é explicitamente liberado, é proibido;

Paranóica: Tudo é proibido;

As empresas geralmente optam por políticas prudentes, ou seja, o que não for explicitamente permitido, é proibido. Minha opinião pessoal é que essa é sim, a melhor política a ser considerada na grande maioria dos casos. Proibe-se todas as funções e libera-se exatamente as funções necessárias para que o usuário possa realizar seu trabalho eficientemente e com segurança.

Ferramentas de segurança: As ferramentas de segurança são os dispositivos responsáveis por colocar em prática as diretrizes definidas pela política. Mecanismos como firewalls, proy servers, VPNs, criptografia de dados e de comunicação, suítes de segurança (antivírus, antispyware, antirootkit,etc...), IDS (Intrusion Detection Systems ou Sistemas de Detecção de Intrusão), entre outras, permitem que as regras definidas pela política sejam aplicadas e devidamente auditadas quando necessário. Mas é preciso notar que a implementação dessas ferramentas depende muito das regras as quais se quer aplicar. Portanto o uso de ferramentas de segurança, na falta de uma política de segurança que diga o que pode e o que não pode ser feito no ambiente computacional da empresa até pode fornecer certo nível de proteção, mas a política é quem realmente dará sentido ao uso dessas ferramentas. Caso contrário sempre que acontecer um incidente relativo a segurança, abre-se margem para argumentar que "Fulano disse que podia" ou "Ciclano liberou meu acesso a todos os sites da Internet porque preciso acessar e-mails".

Reeducação do usuário: eis o ponto mais importante, e que costuma ser o apoio de sustentação mais fraco desse tripé - o usuário. De nada adianta uma empresa investir tempo e recursos na implantação de uma política de segurança e na aquisição de ferramentas, se o usuário receber um e-mail ao qual ele não estava esperando intitulado "Veja minhas fotos nuas" e abrir o documento anexado a este e-mail. Toda a estratégia de segurança vai por água abaixo. O usuário precisa ser treinado e reeducado para executar suas tarefas com segurança, e eis o objetivo maior desse blog: REEDUCAÇÃO. O usuário de informática precisa conhecer a ferramenta que está utilizando, precisa saber dos recursos disposníveis para utilizar essas ferramentas com segurança, precisa conhecer e respeitar a política de segurança do ambiente corporativo ao qual ele está inserido, para poder evitar dores de cabeça futuras.

Sem esses três pontos chaves, a tentativa de proteger um ambiente corporativo de ataques, pragas virtuais, perda de dados, downtime, entre outras anomalias, pode estar seriamente fadada ao fracasso.

domingo, 23 de novembro de 2008

Configurando redes WIFI domésticas

Com o grande avanço das tecnologias de rede sem fio, é comum vermos roteadores wireless nas empresas e residências. As redes sem fio são uma comodidade para o usuário pois evitam toda a parafernália de cabos espalhados pelo ambiente e possuem velocidade satisfatória se comparadas às redes cabeadas. O grande problema das redes sem fio é que muitas pessoas (e aqui não me refiro apenas ao usuário doméstico), adquirem um roteador sem fio, conectam-no à tomada, espetam o cabo do provedor de acesso ou da rede cabeada e pronto, utilizam o equipamento sem especificar um nível mínimo de configuração.

Redes sem fio podem vir a se tornar grandes dores de cabeça se não forem configuradas para poder navegar com segurança. O alcance do sinal das antenas dos roteadores mais modernos já ultrapassa os 150m, facilitando o emprego de uma técnica furtiva denominada “Wardriving” (onde pessoas saem dirigindo pela cidade com um laptop procurando por redes sem fio desprotegidas), que será debatida em posts futuros, e logo, um ponto de rede sem fio com pouca ou nenhuma configuração torna-se um alvo fácil.

Portanto esta postagem irá apresentar alguns pontos importantes para configurar um roteador wifi de forma segura no seu ambiente.

Recomendações:

1 – Alterar a senha do dispositivo

A grande maioria dos roteadores sem fio vêm com senhas padrões na sua configuração inicial, acessíveis via navegador. Roteadores da Dlink por exemplo, costumam vir com usuário padrão “admin” e senha padrão “admin”, ou em alguns modelos, a senha padrão costuma ser em branco (isso mesmo, sem senha). Já os roteadores da Linksys também usam “admin” como senha padrão dos seus roteadores e isso representa um risco enorme para a segurança da sua rede, visto que são características amplamente difundidas. Portanto o primeiro passo ao configurar uma rede sem fio, é entrar no roteador via interface web e alterar a senha padrão. Lembre-se de utilizar senhas fortes, com caracteres alfanuméricos e símbolos.

Para acessar o roteador, usando o seu navegador (Mozilla Firefox, Google Chrome, etc), acesse o endereço especificado no manual do seu dispositivo, geralmente http://192.168.0.1 para roteadores D-Link e forneça senha e usuários padrões especificados no manual do seu equipamento. Procure a opção de "alteração de senha" e defina uma senha forte para o seu roteador sem fio.

2 – Alterar o SSID da rede

Assim como a senha padrão, grande parte dos roteadores sem fio vem com seu SSID (Service Set Identifier) ou nome da rede, com uma string padrão de no máximo 32 caracteres que normalmente é o nome do fabricante (dlink, linksys, etc). O SSID é o nome público de uma rede sem fio e os dispositivos dessa rede precisam compartilhar o mesmo SSID para se comunicarem. O SSID é caso sensitivo, ou seja “REDECASA” e “redecasa” são SSIDs diferentes, logo, se o roteador estiver configurado como “REDECASA”, a conexão do computador também precisa ter o SSID “REDECASA”.

Alguns softwares como o Netstumbler (www.stumbler.net) são capazes de identificar redes sem fio próximas e mostrar seu SSID como mostra a imagem abaixo.

Redes com os nomes padrões são mais visadas pelos invasores, pois subentende-se que sofreram pouca ou nenhum tipo de configuração e logo são um alvo mais fácil de ser burlado. É recomendável que essa identificação da rede seja alterada

3 – Desabilitar o broadcast de SSID

Por padrão, roteadores sem fio ficam divulgando seu SSID em broadcast, ou seja, em difusão (para todas as direções). É por isso que quando você liga o dispositivo de rede sem fio do seu laptop, ele começa a receber e identificar redes sem fio, recebendo os sinais de roteadores próximos que estão enviando seus SSIDs bem como seu canal por difusão.

Esta opção pode e deve ser desabilitada no roteador, pois evita que sua rede seja descoberta por dispositivos sem fio nas redondezas, fazendo com que o usuário que deseja se conectar a essa rede saiba obrigatoriamente qual o nome e canal a ser confiurado na conexão.

4 – Usar filtro de MAC ADDRESS

De uma maneira bem resumida, cada hardware da rede (adaptadores de redes, interfaces de roteadores...), possui um endereço físico conhecido como MAC ADDRESS (Midia Access Control Address ou Endereço de Controle de Acesso da Mídia), que é um endereço único e exclusivo do hardware em questão que já vem configurado pelo fabricante (na teoria, pois na prática, o MAC ADDRESS pode ser alterado manualmente).

É possível cadastrar no roteador uma lista de endereços físicos que terão acesso a sua interface de rede, dessa maneira os roteadores podem filtrar os dispositivos que terão acesso a rede através dos seus respectivos endereços MAC.

Um dispositivo que tentar acessar a Internet através desse roteador e não tiver seu MAC cadastrado nessa lista, terá seu acesso bloqueado.

Abaixo um exemplo de como verificar o endereço MAC do seu adaptador de rede em ambientes Windows (através do prompt de comando, digite “ipconfig /all” sem as aspas).

No exemplo acima, o MAC é: 00-40-CA-7D-5A-38

Abaixo um exemplo de como verificar o endereço MAC do seu adaptador de rede em ambientes Linux (com o comando “ip a” caso tenha instalado o pacote iproute2 ou com o comando “ifconfig” sem as aspas).

No exemplo acima, o MAC do adaptador eth0 é 00:02:2A:D6:B0:9A

Abaixo segue o exemplo de um Roteador D-Link DIR-300 com filtro de MAC habilitado.

5 – Configurar o roteador para aceitar mudanças nas suas configurações apenas pela rede cabeada

Na maioria dos roteadores é possível especificar quais dispositivos terão acesso a configuração do roteador. É interessante permitir que modificações nas configurações do roteador sejam feitas apenas por um determinado computador na rede cabeada, impedindo que praticantes do wardriving ou demais pessoas com acesso não autorizado possam conectar-se no seu roteador e alterar configurações.

6 – Utilizar criptografia na comunicação

Esse é o aspecto mais importante a ser configurado no roteador. O protocolo de criptografia vai lhe fornecer um bom nível de segurança ao trafegar dados pela rede. Dê preferência ao protocolo WPA (Wi-fi Protected Access), ao invés do WEP, pois seu nível de proteção é maior. Se possível, use WPA2. Além disso, é possível definir o tipo de autenticação e cifragem utilizadas no protocolo. Uma boa recomendação é utilizar WPA2-PSK AES.

Apesar da recomendação de utilizar sempre WPA2, laptops mais antigos não trazem suporte a esse protocolo e se numa rede com 10 laptops wifi, um único não possua suporte a WPA2, o roteador deve ser configurado para um nível menor de segurança com algum protocolo suportado pelo dispositivo mais antigo, ou, o mais sensato, substituir esse dispositivo por algum laptop que suporte essas novas tecnologias (o que nem sempre é possível por razões financeiras).

7 – Utilizar senhas fortes na criptografia

Sempre bom lembrar que para chave da rede é preciso configurar senhas fortes, de preferência utilizando caracteres alfanuméricos, e símbolos.

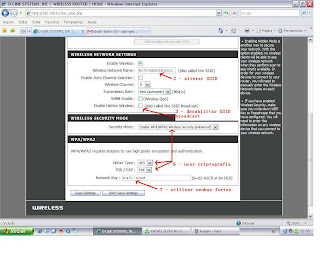

Abaixo segue um exemplo de um router Dlink-DIR300 com algumas dicas de segurança aplicadas.

Além dessas recomendações, também é interessante desligar o roteador quando não estiver em uso para evitar riscos desnecessários. Além disso, essas recomendações servem para auxiliar a proteger seu roteador wi-fi de acessos não autorizados, mas é bom lembrar que você também deve ter muito cuidado ao acessar a rede de terceiros. Ter acesso a uma rede teoricamente “desprotegida”, não significa que ela não possa estar sendo “monitorada”. É preciso ter cuidado, pois voce pode julgar que está usando a rede wi-fi do vizinho “furtivamente” enquanto esse é que está na verdade "monitorando" sua navegação.

Redes sem fio podem vir a se tornar grandes dores de cabeça se não forem configuradas para poder navegar com segurança. O alcance do sinal das antenas dos roteadores mais modernos já ultrapassa os 150m, facilitando o emprego de uma técnica furtiva denominada “Wardriving” (onde pessoas saem dirigindo pela cidade com um laptop procurando por redes sem fio desprotegidas), que será debatida em posts futuros, e logo, um ponto de rede sem fio com pouca ou nenhuma configuração torna-se um alvo fácil.

Portanto esta postagem irá apresentar alguns pontos importantes para configurar um roteador wifi de forma segura no seu ambiente.

Recomendações:

1 – Alterar a senha do dispositivo

A grande maioria dos roteadores sem fio vêm com senhas padrões na sua configuração inicial, acessíveis via navegador. Roteadores da Dlink por exemplo, costumam vir com usuário padrão “admin” e senha padrão “admin”, ou em alguns modelos, a senha padrão costuma ser em branco (isso mesmo, sem senha). Já os roteadores da Linksys também usam “admin” como senha padrão dos seus roteadores e isso representa um risco enorme para a segurança da sua rede, visto que são características amplamente difundidas. Portanto o primeiro passo ao configurar uma rede sem fio, é entrar no roteador via interface web e alterar a senha padrão. Lembre-se de utilizar senhas fortes, com caracteres alfanuméricos e símbolos.

Para acessar o roteador, usando o seu navegador (Mozilla Firefox, Google Chrome, etc), acesse o endereço especificado no manual do seu dispositivo, geralmente http://192.168.0.1 para roteadores D-Link e forneça senha e usuários padrões especificados no manual do seu equipamento. Procure a opção de "alteração de senha" e defina uma senha forte para o seu roteador sem fio.

2 – Alterar o SSID da rede

Assim como a senha padrão, grande parte dos roteadores sem fio vem com seu SSID (Service Set Identifier) ou nome da rede, com uma string padrão de no máximo 32 caracteres que normalmente é o nome do fabricante (dlink, linksys, etc). O SSID é o nome público de uma rede sem fio e os dispositivos dessa rede precisam compartilhar o mesmo SSID para se comunicarem. O SSID é caso sensitivo, ou seja “REDECASA” e “redecasa” são SSIDs diferentes, logo, se o roteador estiver configurado como “REDECASA”, a conexão do computador também precisa ter o SSID “REDECASA”.

Alguns softwares como o Netstumbler (www.stumbler.net) são capazes de identificar redes sem fio próximas e mostrar seu SSID como mostra a imagem abaixo.

Redes com os nomes padrões são mais visadas pelos invasores, pois subentende-se que sofreram pouca ou nenhum tipo de configuração e logo são um alvo mais fácil de ser burlado. É recomendável que essa identificação da rede seja alterada

3 – Desabilitar o broadcast de SSID

Por padrão, roteadores sem fio ficam divulgando seu SSID em broadcast, ou seja, em difusão (para todas as direções). É por isso que quando você liga o dispositivo de rede sem fio do seu laptop, ele começa a receber e identificar redes sem fio, recebendo os sinais de roteadores próximos que estão enviando seus SSIDs bem como seu canal por difusão.

Esta opção pode e deve ser desabilitada no roteador, pois evita que sua rede seja descoberta por dispositivos sem fio nas redondezas, fazendo com que o usuário que deseja se conectar a essa rede saiba obrigatoriamente qual o nome e canal a ser confiurado na conexão.

4 – Usar filtro de MAC ADDRESS

De uma maneira bem resumida, cada hardware da rede (adaptadores de redes, interfaces de roteadores...), possui um endereço físico conhecido como MAC ADDRESS (Midia Access Control Address ou Endereço de Controle de Acesso da Mídia), que é um endereço único e exclusivo do hardware em questão que já vem configurado pelo fabricante (na teoria, pois na prática, o MAC ADDRESS pode ser alterado manualmente).

É possível cadastrar no roteador uma lista de endereços físicos que terão acesso a sua interface de rede, dessa maneira os roteadores podem filtrar os dispositivos que terão acesso a rede através dos seus respectivos endereços MAC.

Um dispositivo que tentar acessar a Internet através desse roteador e não tiver seu MAC cadastrado nessa lista, terá seu acesso bloqueado.

Abaixo um exemplo de como verificar o endereço MAC do seu adaptador de rede em ambientes Windows (através do prompt de comando, digite “ipconfig /all” sem as aspas).

No exemplo acima, o MAC é: 00-40-CA-7D-5A-38

Abaixo um exemplo de como verificar o endereço MAC do seu adaptador de rede em ambientes Linux (com o comando “ip a” caso tenha instalado o pacote iproute2 ou com o comando “ifconfig” sem as aspas).

No exemplo acima, o MAC do adaptador eth0 é 00:02:2A:D6:B0:9A

Abaixo segue o exemplo de um Roteador D-Link DIR-300 com filtro de MAC habilitado.

5 – Configurar o roteador para aceitar mudanças nas suas configurações apenas pela rede cabeada

Na maioria dos roteadores é possível especificar quais dispositivos terão acesso a configuração do roteador. É interessante permitir que modificações nas configurações do roteador sejam feitas apenas por um determinado computador na rede cabeada, impedindo que praticantes do wardriving ou demais pessoas com acesso não autorizado possam conectar-se no seu roteador e alterar configurações.

6 – Utilizar criptografia na comunicação

Esse é o aspecto mais importante a ser configurado no roteador. O protocolo de criptografia vai lhe fornecer um bom nível de segurança ao trafegar dados pela rede. Dê preferência ao protocolo WPA (Wi-fi Protected Access), ao invés do WEP, pois seu nível de proteção é maior. Se possível, use WPA2. Além disso, é possível definir o tipo de autenticação e cifragem utilizadas no protocolo. Uma boa recomendação é utilizar WPA2-PSK AES.

Apesar da recomendação de utilizar sempre WPA2, laptops mais antigos não trazem suporte a esse protocolo e se numa rede com 10 laptops wifi, um único não possua suporte a WPA2, o roteador deve ser configurado para um nível menor de segurança com algum protocolo suportado pelo dispositivo mais antigo, ou, o mais sensato, substituir esse dispositivo por algum laptop que suporte essas novas tecnologias (o que nem sempre é possível por razões financeiras).

7 – Utilizar senhas fortes na criptografia

Sempre bom lembrar que para chave da rede é preciso configurar senhas fortes, de preferência utilizando caracteres alfanuméricos, e símbolos.

Abaixo segue um exemplo de um router Dlink-DIR300 com algumas dicas de segurança aplicadas.

Além dessas recomendações, também é interessante desligar o roteador quando não estiver em uso para evitar riscos desnecessários. Além disso, essas recomendações servem para auxiliar a proteger seu roteador wi-fi de acessos não autorizados, mas é bom lembrar que você também deve ter muito cuidado ao acessar a rede de terceiros. Ter acesso a uma rede teoricamente “desprotegida”, não significa que ela não possa estar sendo “monitorada”. É preciso ter cuidado, pois voce pode julgar que está usando a rede wi-fi do vizinho “furtivamente” enquanto esse é que está na verdade "monitorando" sua navegação.

sexta-feira, 21 de novembro de 2008

Sobre Segurança: 4 - A segurança é um atributo negativo pois não vivemos num mundo ideal

Como havia comentado no primeiro post desse blog, o objetivo principal de trabalhar com segurança é identificar e eliminar riscos, fazendo com que o nosso nível de insegurança aproxime-se do zero.

Portanto: 4 - A segurança é um atributo negativo pois não vivemos num mundo ideal. E como diz um grande amigo "a vida não é um moranguinho" ;o).

Existem pessoas mal intencionadas de todos os sexos, de todas as cores, de todas as idades. E é preciso ter em mente que, principalmente no que se refere ao uso de senhas, elas são PESSOAIS e INTRANSFERÍVEIS, ou seja, a responsabilidade pelo uso das SUAS senhas é unicamente e exclusivamente SUA. Você não vai a um caixa eletrônico, passa seu cartão magnético, digita sua senha e vai embora abandonando sua sessão aberta. Porém não é incomum vermos pessoas no ambiente de trabalho que se ausentam por longos períodos do seu computador, deixando sua sessão aberta. Pergunta:

- Se alguma pessoa mal intencionada usar a conta de e-mail desse usuário para enviar e-mails com informações críticas da empresa para terceiros, ou utilizar a senha desse usuário no sistema da empresa para realizar tarefas que possam prejudicá-lo, de quem é a culpa?

Complicado não? Mas a grande questão é que toda a dor de cabeça poderia ter sido evitada se o usuário em questão tivesse executado dois cliques simples: um no menu "Iniciar", outro no menu "Efetuar logoff", obrigando o próximo usuário a identificar-se no computador para iniciar nova sessão.

Portanto volto a bater nessa tecla: nós não vivemos num mundo ideal, pelo contrário, esse mundo se afasta cada vez mais disso. As grades nas janelas estão cada vez mais presentes, os muros estão maiores e com cercas elétricas, as câmeras de segurança multiplicam-se aos montes nos condomínios. Todo este cuidado, também têm seus reflexos no mundo digital. Esteja atento para não arcar com trágicas consequências. Desconfie, execute os procedimentos básicos de segurança, use senhas fortes, jamais "empreste" a sua senha. Todo cuidado é pouco, pincipalmente num jogo onde se têm pouco ou nenhum conhecimento do campo, do adversário e das regras.

Portanto: 4 - A segurança é um atributo negativo pois não vivemos num mundo ideal. E como diz um grande amigo "a vida não é um moranguinho" ;o).

Existem pessoas mal intencionadas de todos os sexos, de todas as cores, de todas as idades. E é preciso ter em mente que, principalmente no que se refere ao uso de senhas, elas são PESSOAIS e INTRANSFERÍVEIS, ou seja, a responsabilidade pelo uso das SUAS senhas é unicamente e exclusivamente SUA. Você não vai a um caixa eletrônico, passa seu cartão magnético, digita sua senha e vai embora abandonando sua sessão aberta. Porém não é incomum vermos pessoas no ambiente de trabalho que se ausentam por longos períodos do seu computador, deixando sua sessão aberta. Pergunta:

- Se alguma pessoa mal intencionada usar a conta de e-mail desse usuário para enviar e-mails com informações críticas da empresa para terceiros, ou utilizar a senha desse usuário no sistema da empresa para realizar tarefas que possam prejudicá-lo, de quem é a culpa?

Complicado não? Mas a grande questão é que toda a dor de cabeça poderia ter sido evitada se o usuário em questão tivesse executado dois cliques simples: um no menu "Iniciar", outro no menu "Efetuar logoff", obrigando o próximo usuário a identificar-se no computador para iniciar nova sessão.

Portanto volto a bater nessa tecla: nós não vivemos num mundo ideal, pelo contrário, esse mundo se afasta cada vez mais disso. As grades nas janelas estão cada vez mais presentes, os muros estão maiores e com cercas elétricas, as câmeras de segurança multiplicam-se aos montes nos condomínios. Todo este cuidado, também têm seus reflexos no mundo digital. Esteja atento para não arcar com trágicas consequências. Desconfie, execute os procedimentos básicos de segurança, use senhas fortes, jamais "empreste" a sua senha. Todo cuidado é pouco, pincipalmente num jogo onde se têm pouco ou nenhum conhecimento do campo, do adversário e das regras.

Sobre Segurança: 3 - A segurança diminui a facilidade de uso das ferramentas

Voltemos ao exemplo das fechaduras nas portas. Já chegamos a conclusão que a porta que possui 7 fechaduras é a mais segura certo? Agora uma nova pergunta para uma nova conclusão:

- O que é mais seguro, utilizar uma única chave para todas as fechaduras ou utilizar 7 chaves diferentes?

Tempo........

Correto. Obviamente, utilizar 7 chaves diferentes, será mais seguro do que utilizar uma única chave para todas as portas.

Agora para estragar a festa a segunda pergunta:

- O que é mais fácil de usar, uma única chave para todas as fechaduras ou 7 chaves diferentes?

Precisa de tempo? Ok, lá vai.....

Pois é, obviamente usar uma única chave, seria bem mais fácil do que utilizar 7 chaves diferentes para abrir todas as fechaduras, mas trabalhar com segurança, tem dessas coisas.

Portanto: 3 - A segurança diminui a facilidade de uso

Transportemos essas situações para o mundo digital. Seja sincero consigo mesmo e responda a seguinte pergunta:

- Os usuários de computador trabalham com diversos cenários diferentes e precisam armazenar a senha do banco, das 3 contas diferentes de e-mail, do sistema da empresa, dos "n" serviços que requerem um cadastro na web, etc. Você utiliza a mesma senha para todos esses serviços?

Tempo....

Entendeu o risco? É claro que utilizar a mesma senha para todas as contas de e-mail e para todos os serviços disponíveis na web, é muito cômodo para o usuário, pois lhe poupa a necessidade de memorizar diferentes senhas para diferentes serviços. Mas já imaginou se alguém descobre essa senha "universal"? Todos os serviços aos quais ele tem acesso estarão comprometidos, e não adianta culpar os provedores desses serviços se o usuário não faz a sua parte.

Isso sem falar nos usuários que têm mania de criar senhas fracas (somente numéricas, somente alfabéticas, com datas de aniversário, etc), mas isso já é assunto para uma nova postagem.

- O que é mais seguro, utilizar uma única chave para todas as fechaduras ou utilizar 7 chaves diferentes?

Tempo........

Correto. Obviamente, utilizar 7 chaves diferentes, será mais seguro do que utilizar uma única chave para todas as portas.

Agora para estragar a festa a segunda pergunta:

- O que é mais fácil de usar, uma única chave para todas as fechaduras ou 7 chaves diferentes?

Precisa de tempo? Ok, lá vai.....

Pois é, obviamente usar uma única chave, seria bem mais fácil do que utilizar 7 chaves diferentes para abrir todas as fechaduras, mas trabalhar com segurança, tem dessas coisas.

Portanto: 3 - A segurança diminui a facilidade de uso

Transportemos essas situações para o mundo digital. Seja sincero consigo mesmo e responda a seguinte pergunta:

- Os usuários de computador trabalham com diversos cenários diferentes e precisam armazenar a senha do banco, das 3 contas diferentes de e-mail, do sistema da empresa, dos "n" serviços que requerem um cadastro na web, etc. Você utiliza a mesma senha para todos esses serviços?

Tempo....

Entendeu o risco? É claro que utilizar a mesma senha para todas as contas de e-mail e para todos os serviços disponíveis na web, é muito cômodo para o usuário, pois lhe poupa a necessidade de memorizar diferentes senhas para diferentes serviços. Mas já imaginou se alguém descobre essa senha "universal"? Todos os serviços aos quais ele tem acesso estarão comprometidos, e não adianta culpar os provedores desses serviços se o usuário não faz a sua parte.

Isso sem falar nos usuários que têm mania de criar senhas fracas (somente numéricas, somente alfabéticas, com datas de aniversário, etc), mas isso já é assunto para uma nova postagem.

Sobre Segurança: 2 - A segurança "geralmente" compromete a agilidade dos processos

Imagine a seguinte situação: Você tem duas portas na entrada da sua casa, onde uma delas possui uma única fechadura e a outra possui 7 fechaduras, idênticas a da porta anterior. Pergunta:

- Qual delas é a mais segura?

Tempo para pensar............ Ok, tempo esgotado.

Obviamente, a mais segura é a que tem 7 fechaduras pois o ladrão levará mais tempo para abrir 7 trancas do que apenas uma.

Agora a segunda pergunta:

- Por qual dessas duas portas você sai mais rapidamente?

Novo tempo para pensar............ Feito!

É claro, você sai mais rápido pela porta que tem uma única fechadura, e veja, este é um exemplo bem claro do que significa trabalhar com segurança: custo benefício. O que vale mais a pena no seu ambiente? Executar as tarefas mais rápido ou executar as tarefas com segurança? Será que vale mais a pena levar 1 minuto para sair de casa mas sentir-se desprotegido ou levar 5 minutos para sair de casa sentindo-se razoavelmente protegido? E perceba, digo "razoavelmente protegido", pois como comentei no primeiro tópico, 100% de segurança é como ver vacas voando ;o).

Em resumo: 2 - A segurança "geralmente" compromete a agilidade dos processos

Portanto a grande questão de executar suas tarefas diárias com segurança, principalmente no computador, é que você poderá levar mais tempo para executar determinadas funções, mas dependendo da sua atividade e do tipo de informação ao qual você tem acesso, vale muito mais apena levar alguns minutinhos a mais para realizar suas tarefas porém dormir tranquilo.

No caso do webmail, por exemplo, existe o botão "logoff" ou "sair", que não está lá por acaso. Se você simplesmente fechar a janela do navegador sem executar as funções de desconexão, sua sessão continuará aberta e dependendo do ambiente utilizado, isto pode se tornar uma grande dor de cabeça, principalmente se houverem pessoas mal intencionadas compartilhando o mesmo computador que você.

- Qual delas é a mais segura?

Tempo para pensar............ Ok, tempo esgotado.

Obviamente, a mais segura é a que tem 7 fechaduras pois o ladrão levará mais tempo para abrir 7 trancas do que apenas uma.

Agora a segunda pergunta:

- Por qual dessas duas portas você sai mais rapidamente?

Novo tempo para pensar............ Feito!

É claro, você sai mais rápido pela porta que tem uma única fechadura, e veja, este é um exemplo bem claro do que significa trabalhar com segurança: custo benefício. O que vale mais a pena no seu ambiente? Executar as tarefas mais rápido ou executar as tarefas com segurança? Será que vale mais a pena levar 1 minuto para sair de casa mas sentir-se desprotegido ou levar 5 minutos para sair de casa sentindo-se razoavelmente protegido? E perceba, digo "razoavelmente protegido", pois como comentei no primeiro tópico, 100% de segurança é como ver vacas voando ;o).

Em resumo: 2 - A segurança "geralmente" compromete a agilidade dos processos

Portanto a grande questão de executar suas tarefas diárias com segurança, principalmente no computador, é que você poderá levar mais tempo para executar determinadas funções, mas dependendo da sua atividade e do tipo de informação ao qual você tem acesso, vale muito mais apena levar alguns minutinhos a mais para realizar suas tarefas porém dormir tranquilo.

No caso do webmail, por exemplo, existe o botão "logoff" ou "sair", que não está lá por acaso. Se você simplesmente fechar a janela do navegador sem executar as funções de desconexão, sua sessão continuará aberta e dependendo do ambiente utilizado, isto pode se tornar uma grande dor de cabeça, principalmente se houverem pessoas mal intencionadas compartilhando o mesmo computador que você.

Palestra Sobre Segurança no Colégio Concórdia SL

No dia 02/10/2008, ministrei a palestra "Segurança na Internet - Uma questão de Bom Senso", no Colégio Concórdia em São Leopoldo.

A palestra foi apresentada para alunos do ensino médio, que puderam aproveitar para fazer diversas perguntas e até apresentar casos de suas experiências na Internet.

Agradeço ao Colégio Concórdia pelo convite e espero que tenha sido tão proveitosa para os alunos quanto foi para mim.

A palestra foi apresentada para alunos do ensino médio, que puderam aproveitar para fazer diversas perguntas e até apresentar casos de suas experiências na Internet.

Agradeço ao Colégio Concórdia pelo convite e espero que tenha sido tão proveitosa para os alunos quanto foi para mim.

quinta-feira, 20 de novembro de 2008

Sobre Segurança: 1 - A segurança limita a liberdade do usuário.

Antes de explorarmos conceitos referentes à segurança de computadores, é preciso ter em mente alguns pontos cruciais que nos levam a uma melhor compreensão do tema. Após uma longa experiência com suporte a usuários de informática, tenho percebido que eles geralmente não executam suas atividades de maneira segura por 2 motivos principais: "desconhecimento" e/ou "preguiça". Isso mesmo, PREGUIÇA (assim, em letras maiúsculas). Normalmente os cuidados com segurança fazem com que uma determinada tarefa leve mais tempo para ser executada ou seja mais trabalhosa e muitos usuários abandonam uma postura segura em nome da "agilidade/facilidade". Você já deve ter visto, por exemplo, algum usuário fechando a janela do webmail (hotmail, gmail, etc...), sem antes clicar no botão "logoff" não é? Se é que já não o tenha feito também ;o)

Então vejamos alguns aspectos sobre segurança que os usuários da informática precisam ter em mente e que, na minha opinião, as empresas deveriam dar maior enfoque:

1 - A segurança limita a liberdade do usuário

Isso mesmo, limites! Imagine a seguinte situação:

Na porta do setor contábil de uma empresa está escrito: "Contabilidade! Entre sem bater!".

Na porta do datacenter da empresa a mensagem é: "Acesso restrito ao DTI! Somente pessoal autorizado!".

Deu para perceber a diferença? Existirá um determinado ponto o qual o usuário não poderá passar. Você pode observar que existem determinados ambientes do "mundo real" onde fixa-se uma placa amarela e preta com uma caveira assustadora onde lê-se "Perigo! Não Entre!", geralmente em salas de máquinas ou ambientes que envolvem eletricidade. Aquele, não é um ambiente seguro, e apenas pessoas autorizadas devem ter acesso a ele. No que se refere ao computador, funciona da mesma maneira. As empresas geralmente buscam controlar o ambiente do usuário tanto na Internet quanto na rede interna da empresa para limitar suas ações e assim correr menos riscos (tanto a empresa, quanto o usuário).

Imagine se numa empresa, o auxiliar contábil tivesse o mesmo nível de acesso n0 sistema de ERP que o diretor. A diretoria possui informações críticas sobre o negócio que não podem estar ao alcance de todos, ou seja, novamente, justifica-se um ambiente controlado (leia-se seguro). Imagine agora se todos os usuários da empresa tivessem acesso livre a Internet, podendo acessar sites pornográficos, de intolerância racial, sexual ou religiosa, de pedofilia... Note que além do risco de contaminação por vírus e demais pragas virtuais, a queda de produtividade nesse ambiente seria muito grande se a liberdade dos usuários não sofresse certa limitação, portanto novamente se justifica o controle sobre o usuário para ter um ambiente digital seguro. Porém é comum vermos os usuários reclamando que não têm acesso a esta ou aquela função do sistema, ou a determinado site da Internet. Infelizmente (ou felizmente), a limitação é um mal extremamente necessário.

Então vejamos alguns aspectos sobre segurança que os usuários da informática precisam ter em mente e que, na minha opinião, as empresas deveriam dar maior enfoque:

1 - A segurança limita a liberdade do usuário

Isso mesmo, limites! Imagine a seguinte situação:

Na porta do setor contábil de uma empresa está escrito: "Contabilidade! Entre sem bater!".

Na porta do datacenter da empresa a mensagem é: "Acesso restrito ao DTI! Somente pessoal autorizado!".

Deu para perceber a diferença? Existirá um determinado ponto o qual o usuário não poderá passar. Você pode observar que existem determinados ambientes do "mundo real" onde fixa-se uma placa amarela e preta com uma caveira assustadora onde lê-se "Perigo! Não Entre!", geralmente em salas de máquinas ou ambientes que envolvem eletricidade. Aquele, não é um ambiente seguro, e apenas pessoas autorizadas devem ter acesso a ele. No que se refere ao computador, funciona da mesma maneira. As empresas geralmente buscam controlar o ambiente do usuário tanto na Internet quanto na rede interna da empresa para limitar suas ações e assim correr menos riscos (tanto a empresa, quanto o usuário).

Imagine se numa empresa, o auxiliar contábil tivesse o mesmo nível de acesso n0 sistema de ERP que o diretor. A diretoria possui informações críticas sobre o negócio que não podem estar ao alcance de todos, ou seja, novamente, justifica-se um ambiente controlado (leia-se seguro). Imagine agora se todos os usuários da empresa tivessem acesso livre a Internet, podendo acessar sites pornográficos, de intolerância racial, sexual ou religiosa, de pedofilia... Note que além do risco de contaminação por vírus e demais pragas virtuais, a queda de produtividade nesse ambiente seria muito grande se a liberdade dos usuários não sofresse certa limitação, portanto novamente se justifica o controle sobre o usuário para ter um ambiente digital seguro. Porém é comum vermos os usuários reclamando que não têm acesso a esta ou aquela função do sistema, ou a determinado site da Internet. Infelizmente (ou felizmente), a limitação é um mal extremamente necessário.

Seja bem vindo!

A idéia de criar este blog surgiu após a percepção da necessidade constante de atualizar os usuários de computador (principalmente os novos usuários), com informações e dicas relevantes sobre segurança em TI.

A crescente onda de crimes digitais associada a consciência de que a Informática trata-se de uma ciência exata e que portanto requer prática constante, me trouxe a avaliação e exposição de uma série de conceitos e dicas que julgo serem importantes para quem depende do computador para trabalhar ou mesmo se divertir.

Neste espaço, tomo como premissa o fato de que 100% de segurança não existe, seja no mundo real, seja no virtual e, logo, a proposta aqui é procurar reduzir o nível de insegurança ao qual estamos expostos no mundo digital, explorando conceitos e ferramentas para essa finalidade.

Note que a idéia é expor opiniões sobre assuntos os quais já possuo certa vivência ou tenha estudado, e como não sou "tão criança ao ponto de saber tudo" (parafraseando Renato Russo), comentários, sugestões, complementos e mesmo opiniões em desacordo com as aqui expostas serão sempre bem vindas. A idéia é enriquecermos com a troca de experiências, pois no final das contas, nosso bem mais precioso continuará sempre sendo o conhecimento.

Também é objetivo desse blog fornecer material complementar para meus alunos, tornando este mais um espaço onde podemos interagir. Como uma das disciplinas que ministro é de "Segurança de Redes", muito do material aqui publicado tem fins educacionais e gostaria de deixar claro que, não concordo, não incentivo e não auxilio quem quer que seja na prática de invadir computadores para fins ilícitos, muito embora precisemos explorar algumas ferramentas de invasão de sistemas para fins educacionais.

Entre, leia, comente e sinta-se em casa, pois a casa é sua.

Grande abraço aos visitantes.

t+

Cristiano Goulart Borges (Spk)

P.S.: Memória!!! Assim como precisamos dela com certa abundância no computador, precisamos dela na nossa cabeça também, e este é um artigo que considero luxuoso (e no meu caso, excasso). Logo, utilizo este espaço para, além de inserir dicas que considero úteis, fazer meu guia de consulta rápida a algumas funcionalidades/configurações as quais "sei" que precisarei me lembrar um dia ;o). Alguns artigos têm somente a finalidade específica de registrar algumas experiências para que possa fazer uma rápida consulta futura, tão logo minha parca memória o exigir, criando assim um BD pessoal de soluções de casos anteriores. Grato pela atenção e sobretudo pela compreensão.

Have fun ;o)

Assinar:

Postagens (Atom)