Devido a quantidade de solicitações dos meus alunos da disciplina de "Introdução às Redes de Computadores", "Sistemas Operacionais" e mesmo os de "Redes I e II", criei um pequeno tutorial mostrando como criar máquinas virtuais no Oracle Virtual Box, para que vocês possam testar outros sistemas operacionais. É exatamente a mesma configuração que fazemos/faremos em aula, portanto esse material fica apenas como referência adicional e não tem a intenção de esgotar o assunto. Para esse tutorial usei o Oracle VirtualBox 4.0.0 r69151, mas não devem haver modificações tão significativas na criação das máquinas em versões futuras.

Primeriramente clique na opção "Novo", conforme mostra a imagem abaixo:

Essa opção abrirá o "

Assistente de Criação de Máquina Virtual". Clique no botão "

Próximo" para continuar.

Na próxima tela, adicione o nome do servidor e qual sistema operacional será utilizado.Nesse exemplo, estarei utilizando o nome "

Ubuntu Server". Clique em "

Próximo" para continuar.

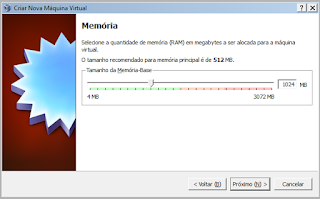

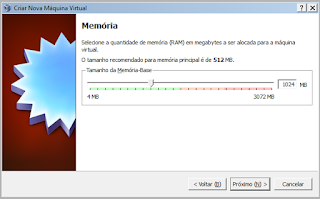

Selecione a quantidade de memória do seu computador que deseja destinar à máquina virtual. Perceba que existe uma barra horizontal colorida na forma de um medidor, que fica mais vermelho (perifgo!) a medida que você vai dedicando mais memória ao sistema de destino. É recomendável manter a máquina virtual no medidor "verde" ;o) Nas nossas máquinas virtuais com Ubuntu Server, onde veremos comandos básicos do sistema e instalaremos apenas alguns serviços, (DHCP, SSH, Squid, Apache...) para ver suas funcionalidades, não precisaremos mais do que 1GB (512MB já seriam suficientes). Depois de definida a configuração, clique em "Próximo".

O assistente chega então a fase de criação de um "Disco Rígido Virtual". Aqui é onde você vai definir a capacidade do HD virtual a ser utilizado. Selecione a opção "Criar novo disco rígido" e clique em "Próximo". Se você tivesse um HD virtual, de uma máquina que você já tivesse instalado anteriormente, poderia usar a opção "Usar disco rígido existente" para utilizá-la (isso permite por exemplo, que você instale uma máquina virtual em aula e leve-a para casa para continuar seus estudos ;o)).

No próximo passo do assistente da criação de disco, clique "

Próximo".

Escolha o tipo "Armazenamento dinamicamente expansível" ao invés da outra opção. Isso permite que seu arquivo de HD virtual cresça até o tamanho estipulado, ao invés de reservar todo o espaço de uma única vez. Isso será útil, por exemplo, caso haja a necessidade de levar sua máquina de um lugar pro outro.

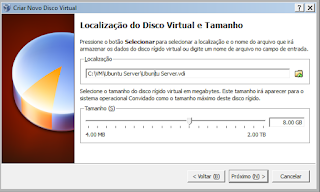

Vamos criar um HD virtual de 8GB, que após a instalação do sistema, ficará com aproximadamente 1GB. Ao invés de você ter de copiar 8GB para seu pen-drive ou HD externo toda vez que necessitar transportar a máquina, levará apenas o tamanho que ela realmente ocupa no disco. Não se preocupe pois, independente da quantidade de programas e serviços que você instale, essa máquina crescerá no máximo até 8GB que foi o tamanho estuipulado na criação, não interferindo no tamanho do seu disco principal.

Nesta tela você escolherá a localização e o tamanho do disco virtual. Depois de definido, clique em "Próximo".

Após estipular o tamaho, clique em "

Próximo" no sumário do disco...

... e em "

Próximo" no sumário da criação da máquina virtual.

Pronto! Clique em "Finalizar" e a máquina estará criada. Agora só falta configurarmos algumas opções antes de iniciarmos. Veja que, apenas criamos uma máquina virtual; ainda não existe um sistema operacional instalado nela, portanto não é uma máquina bootável (se é que essa palavra existe ;o)).

Selecione a sua máquina virtual e clique em "Configurações". Na opção "Armazenamento", perceba que sua unidade de CD está vazia. Existe um botão com um "CD" no canto direito chamado "Configurar o drive de CD/DVD virtual", onde você poderá escolher se deseja utilizar o drive do hospedeiro (caso você tenha em mãos um CD/DVD físico do sistema operacional), ou uma imagem ".ISO" do sistema operacional desejado.

Como temos a imagem do S.O. que desejamos instalar, selecione-a para instalação.

Perceba agora que, nosso drive de CD/DVD agora tem a imagem de instalação do Ubuntu Server.

Agora sim, você já pode iniciar sua máquina virtual, selecionando sua máquina e clicando no "Iniciar".

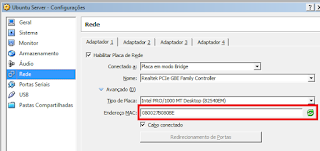

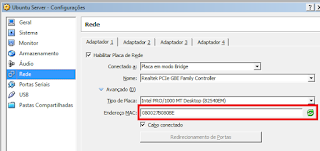

Outra configuração que é interessante realizar é a configuração da rede. Para deixarmos a máquina virtual na mesma rede da escola, clique na opção "Rede" e coloque sua placa conectada em "Placa em modo bridge". Dessa maneira, você será capaz de acessar as outras máquinas da rede local e inclusive buscar um IP do DHCP da escola. Dessa forma você pode fazer com que seu sistema Windows acesse a máquina virtual. Se você instalar um servidor web Apache na máquina virtual, por exemplo, poderá acessá-lo do seu computador Windows ou mesmo através das demais máquinas da rede.

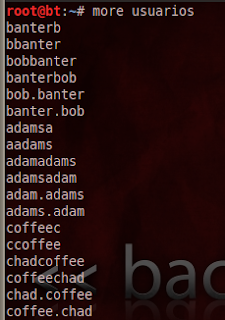

Na disciplina de "Segurança de Redes" do pós técnico, é comum que subamos duas máquinas virtuais, uma com uma distro Linux para pentest e outra com vulnerabilidades prontas a serem exploradas. Colocando ambas no modo "Rede Interna" é possível criar todo um cenário no computador do aluno através de máquinas virtuais, sem afetar a rede da escola.

Outra configuração importante a ser feita ocorre quando você copia uma máquina virtual de alguém (de um colega, por exemplo) e vocês estarão na mesma rede (placas em modo Bridge). Se você simplesmente copiar a máquina virtual para o seu Oracle Virtual Box e tanto você, quanto a máquina original, ingressarem na rede, vocês dois (ou três, ou quatro, ou "n"), terão o mesmo mac address virtual e logo, receberão o mesmo IP do DHCP. Para evitar essa situação, se você copiou a máquina virtual de um colega, antes de bootar a VM vá até a opção "Rede", na seção "Avançado" e clique no botão verde ao lado do "Endereço Mac", para que ele gere outro Mac Address diferente para a sua máquina. Feita a configuração, é só bootar! Todas as máquinas da rede com o mesmo MAC devem fazer esse procedimento.

Espero que esse seja um bom ponto de partida para que vocês comecem a trabalhar com máquinas virtuais e, principalmente, TESTEM OUTROS SISTEMAS OPERACIONAIS!!! ;o) Estejam cientes de que existem outras opções a serem exploradas, portanto explorem-nas. Existem também outros softwares de virtualização como o

Windows Virtual PC ou o

VMware Player. E é claro que existem também as opções de

software livre.

Bons estudos.