Segue abaixo o gabarito da aula de invasão do cenário De-Ice.net 1.110, conforme combinado. A imagem do cenário pode ser baixada aqui. Esta aula é sequência da aula de invasão do cenário De-Ice.net 1.100.

O arquivo de descrição do cenário (de-ice-disc 1.110 cenario.txt) vem com a seguinte informação:

"SCENARIO

The scenario for this LiveCD is that a CEO of a small company has tasked you to do more extensive penetration testing of systems within his company. The network administrator has reconfigured systems within his network to meet tougher security requirements and expects you to fail any further penetration attempts. This system is an ftp server used by the network administrator team to create / reload systems on the company intranet. No classified or sensitive information should reside on this server. Through discussion with the administrator, you found out that this server had been used in the past to maintain customer information, but has been sanitized (as opposed to re-built).

Prove to the network administrator that proper system configuration is not the only thing critical in securing a server.

CONFIGURATION

PenTest Lab Disk 1.110:

This LiveCD is configured with an IP address of 192.168.1.110 - no additional configuration is necessary.

Pentest Machine:

Your second system will use the BackTrack (v.2) LiveCD as provided by remote-exploit.org. A copy of the LiveCD can be downloaded from remote-exploit.org. This disk is configured to obtain an IP address through DHCP - thus no additional configuration is required. All tools necessary to exploit Disk 1.110 can be found on the BackTrack Disk. No additional installations will be necessary."

The scenario for this LiveCD is that a CEO of a small company has tasked you to do more extensive penetration testing of systems within his company. The network administrator has reconfigured systems within his network to meet tougher security requirements and expects you to fail any further penetration attempts. This system is an ftp server used by the network administrator team to create / reload systems on the company intranet. No classified or sensitive information should reside on this server. Through discussion with the administrator, you found out that this server had been used in the past to maintain customer information, but has been sanitized (as opposed to re-built).

Prove to the network administrator that proper system configuration is not the only thing critical in securing a server.

CONFIGURATION

PenTest Lab Disk 1.110:

This LiveCD is configured with an IP address of 192.168.1.110 - no additional configuration is necessary.

Pentest Machine:

Your second system will use the BackTrack (v.2) LiveCD as provided by remote-exploit.org. A copy of the LiveCD can be downloaded from remote-exploit.org. This disk is configured to obtain an IP address through DHCP - thus no additional configuration is required. All tools necessary to exploit Disk 1.110 can be found on the BackTrack Disk. No additional installations will be necessary."

Primeiramente, não esqueça de subir ambas as máquinas no Virtual Box e configurá-las como "Rede Interna", para que elas possam se enxergar. Abaixo segue a tela principal do cenário.

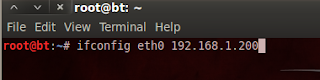

Agora que ambas estão como "Rede Interna", vamos começar a atividade. Configure sua placa de rede num endereço da rede destino. Nesse exemplo vamos usar o 192.168.1.200.

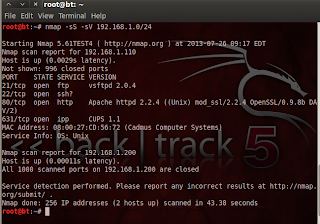

Configurado o endereço e, assim como no cenário anterior, vamos começar pelo Footprinting/Fingerprinting do alvo. Um nmap nos mostra a existência do host 192.168.1.110 com algumas portas abertas.

Como o sistema remoto possui um servidor web (escutando na porta 80), nada mais natural de que acessar esse servidor via navegador para verificar informações relevantes nessa página. Abra o Firefox e acesse o endereço http://192.168.1.110. Veremos a tela inicial da atividade e veremos também que os usuários, são os mesmos do cenário anterior, apesar de o enfoque agora ser um servidor de FTP.

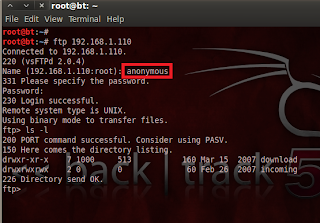

Como a porta 21 também estava aberta, vamos executar uma tentativa de conexão ao servidor FTP com o comando "ftp 192.168.1.110". Verificamos se o servidor FTP aceita conexões anônimas e fomos bem sucedidos. Na tela abaixo vemos que é possível conectar com o usuário "anonymous" (senha em branco), bem como listar/navegar pelos diretórios.

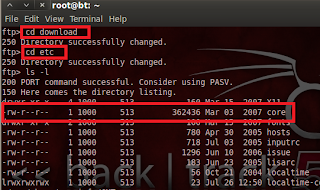

Explorando os diretórios, encontramos um diretório chamado "/download/etc", e dentro dele um arquivo chamado "core". Arquivos desse tipo são dumps de memória e regularmente são removidos do servidor pelos administradores de rede, justamente por saberem que esse arquivo pode conter informações relevantes sobre o computador no momento em que ocorreu o dump de memória (além é claro, de muito lixo).

Transfira o arquivo "core" para a máquina local através do comando "get" e verifique seu conteúdo com o comando "strings".

Veja que dentro desse arquivo, temos um arquivo "shadow" com os hashes dos usuários do sistema.

Copie o conteúdo desse arquivo para um editor de texto e salve-o, para que possamos executar um ataque off-line nele.

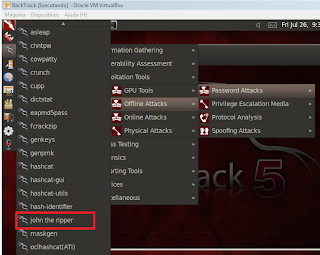

Uma vez que o arquivo foi salvo, abra o "John The Ripper" em "Applications" -> "Backtrack" -> "Privilege Escalation" - "Password Attacks" -> "Offline Attacks" -> "John the ripper".

Nesse exemplo, vamos utilizar a própria wordlist de exemplo do Backtrack para a quebra do arquivo "shadow". Ao invés de usarmos o John para fazer um ataque de força bruta (como fizemos no cenário anterior), vamos utilizá-lo para fazer um ataque de dicionário utilizando o arquivo de wordlist do próprio Backtrack. Segue o comando: "./john -rules --wordlist=/pentest/passwords/wordlists/darkc0de.lst /root/shadow". Veja que foram encontradas as senhas dos usuários "root", "bbanter" e "ccoffee". Novamente, ressalto a importância da utilização de senhas fortes.

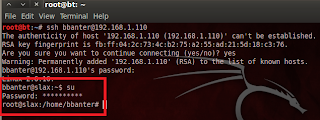

De posse da senha do usuário "bbanter", vamos logar no sistema remoto via SSH (pois o mesmo não permite acesso remoto do usuário "root"). Depois de logado, vamos virar super usuário com o comando "su".

O principal objetivo já foi atingido, ou seja, logar remotamente e virar "root" no alvo. Agora "garimpando" os demais arquivos do computador, descobrimos um arquivo criptografado no diretório "/home/root/.save". No mesmo diretório, existe um script chamado "copy.sh", onde existe o comando utilizado para criptografar esse arquivo, no qual observa-se o uso do arquivo "/etc/ssl/certs/pw", passado através do parâmetro "-pass".

Vamos utilizar então a mesma lógica para descriptografar o arquivo, através do comando: openssl enc -d aes-256-cbc -salt -in customer_account.csv.enc -out customer_account.csv -pass file:/etc/ssl/cert/pw

O arquivo será descriptografado na mesma pasta e veremos que ele armazena dados sensíveis de clientes, como nome completo e informações sobre os cartões de crédito dos clientes.

Lembrando que essa é apenas uma das maneiras de resolver esse cenário.

Se alguém resolveu de maneiras diferentes, por favor compartilhe!!! ;o)

Bons estudos.

Bons estudos.

t+

Cristiano

"It's nothing but a network layer 8 issue" - "There's no place like 127.0.0.1"

Cristiano

"It's nothing but a network layer 8 issue" - "There's no place like 127.0.0.1"