Conforme combinado em aula, segue a resolução do cenário "De-Ice.net 1.100". Essa imagem com o slackware pode ser baixada aqui. Como o cenário foi praticado em aula, a ideia é que vocês tenham um guia de futura referência, e não explanar cada particularidade da solução. Lembrando que, o objetivo da atividade é entrar no servidor e encontrar uma informação importante que ele contém.

Primeiramente, lembre-se de que, tanto a VM a ser invadida quanto a VM do Backtrack precisam estar com a placa de rede no modo "Rede Interna". Ao subir a VM do De-Ice.net, teremos a seguinte tela:

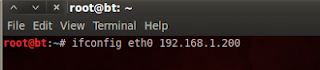

Agora configure seu adaptador de rede com o IP 192.168.1.x (qualquer IP, menos o 100).

Começaremos com o Footprinting/Fingerprinting do alvo. A saída do nmap, mostra que existe um computador 192.168.1.100 na rede, com diversos serviços rodando (FTP, SSH, Apache...). O comando mostra inclusive as versões desses programas e do S.O. remoto (fingerprintng).

Como ele está escutando na porta 80, é natural que acessemos a página web para tentarmos coletar alguma informação que possa ser relevante para a atividade (footprinting).

Podemos ver na segunda página que, além de algumas informações da empresa, temos uma lista de contatos da equipe de TI.O que vamos fazer é criar uma lista de usuários possíveis, baseando-se nessa informação adquirida no site e tentar explorar algum dos serviços disponíveis, como o SSH, por exemplo.

Criamos então um arquivo com diversos usuários em "/root/usuarios", de acordo com as suas informações de e-mail, colocando inclusive algumas outras situações possíveis comumente utilizadas pelas empresas para criar logins de usuários nos sistemas:

Agora utilizando um dos arquivos de senhas do próprio Backtrack, vamos tentar explorar o serviço SSH através do programa Meduda (em aula também o fizemos com o Hydra-GTK), para tentar descobrir as senhas de alguns desses usuários:

No comando acima, definimos a criação do arquivo "/root/logins" com as senhas que fossem encontradas. Veja abaixo que o programa foi capaz de quebrar a senha dos usuários "bbanter" e "aadams". A senha do aadams foi removida justamente para incentivá-lo a executar o cenário novamente e pra não estragar a diversão de quem ainda não o fez ;o)

Descoberta a senha do "aadams", vamos logar com ele no sistema. Na primeira conexão há a troca de chaves e a conexão é bem sucedida.

Apesar do usuário logado, não poder virar superusuário, ele consegue executar alguns comandos como superusuário. Ao executarmos o "sudo more /etc/shadow", somos capazes de verificar o conteúdo do arquivo de senhas da vítima.

Copie o conteúdo desse arquivo e cole num editor de texto. No exemplo abaixo, salvamos o arquivo no nosso computador como "/root/shadow".

De posse do arquivo "shadow" do servidor remoto, o próximo passo é tentar quebrar a senha do usuário "root". Para isso entraremos no menu "Applications" -> "Backtrack" -> "Privilege Escalation" - "Password Attacks" -> "Offline Attacks" -> "John the ripper".

Executaremos o John, especificamente no usuário "root". Veja abaixo que, com o arquivo de senhas disponibilizado pelo próprio John, a senha foi quebrada em 1 minuto e 44 segundos. ;o(

De posse da senha de root, vamos logar no servidor remoto novamente. Note que, é inútil tentar logar via SSH com o usuário "root", pois sabiamente, o login de superusuário não é permitido remotamente, conforme podemos ver abaixo:

A solução é logar com o usuário "aadams" e então executar o comando "su".

Pronto, logado como superusuário no servidor remoto. Agora garimpando os arquivos, foi encontrado o arquivo "/home/ftp/incoming/salary_dec2003.csv.enc". Descriptografe esse arquivo e a atividade estará concluída.

Lembrando novamente que esse cenário e seus comandos foram explorados em aula. E conforme pudemos constatar em aula, independente das vulnerabilidades de cada serviço, veja o quão importante é a utilização de senhas seguras para acesso aos serviços. Uma senha de usuário "root" que pode ser quebrada em 1 minuto (e aqui registre-se que a minha máquina virtual com Backtrack tinha apenas 1GB de memória), é uma vergonha e deveria ser considerada criminosa ;o)

Lembrando que essa é apenas uma das maneiras de resolver esse cenário. Se alguém resolveu de maneiras diferentes, por favor compartilhe!!! ;o)

Bons estudos.

t+

Cristiano

"It's nothing but a network layer 8 issue" - "There's no place like 127.0.0.1"

Cristiano

"It's nothing but a network layer 8 issue" - "There's no place like 127.0.0.1"

Nenhum comentário:

Postar um comentário